Sempre più spesso la nostra esperienza professionale ci porta a registrare situazioni di degrado o peggioramento delle prestazioni di reti wi-fi preesistenti. In pratica veniamo chiamati perché pare che qualcosa non funzioni più a dovere, ma spesso le soprese non mancano e si scopre che si sono aggiunte delle interferenze che disturbano la rete wireless.

Vediamo quali sono i più comuni nemici delle reti wireless sia domestiche che aziendali:

Pareti portanti

Sono le mura + spesse e quindi le più difficili da passare per le onde radio, e se poi parliamo di mura in cemento armato la schermatura diventa molto forte e la perdita di segnale sarà sicuramente notevole.

Strutture in metallo

Armadi, mobili, scaffalature, qualsiasi struttura in metallo è un grande nemico del wi-fi. Infatti le maglie metalliche sono in gradi di bloccare anche completamente le onde radio.

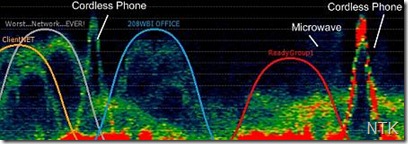

Forni a microonde

Oltre agli ostacoli, che deviano o ostacolano le reti wireless, la portata delle reti wi-fi può essere ridotta da interferenze radio. Un esempio su tutti: i forni a microonde che operano su frequenze intorno ai 2,4 GHz

Telefoni cordless

I classici telefono DECT cordless lavorano a 2,4 GHz o a 5GHz, se occupano lo stesso spettro della WLAN sono in grado di compromettere la funzionalità della rete wi-fi, che a sua volta disturberà quella del telefono senza fili.

Impianti antifurto

Quando questi sistemi usano sensori wireless che comunicano con la centralina tramite onde radio ci possono essere interferenze e di conseguenza disturbi reciproci tra le due reti.

Ripetitori segnali video

Anche in questo caso siamo in presenza di trasmissioni radio con frequenze 2,4 GHz il che potrebbe generare disturbi al WLAN.

Sistemi home theater con casse wireless

A nessuno piacciono i fili degli speaker che attraversano il salotto, o la stanza dell’ufficio e quindi sempre più spesso vengono adottati sistemi wireless, che in presenza di rete Wi-Fi potrebbero dare problemi i a sua volta l’audio potrebbe risultare assi disturbato.

Apparecchi bluetooth

Anche se sfrutta una tecnologia differente per la trasmissione dei dati anche il bluetooth opera nelle bande dei 2,4 GHz e quindi costituisce un potenziale disturbo per a rete wireless locale.

Mouse e tastiere wireless

E’ vero che in questo caso la trasmissione radio ha un raggio d’azione molto limitato, ma è vero anche che si trovano nelle immediate vicinanze del nostro PC e della scheda Wireless e quindi sono particolarmente insidiosi.

Controller di gioco wireless

Joypad, joystick, volanti, controller di tutti i tipi e per tutte le consolle orma utilizzano la tecnologia senza fili per aumentare la piacevolezza e la libertà di gioco. Purtroppo anche in questo caso sono potenziali fonti di interferenze sia che utilkizzino il bluetooth, sia che utilizzino altre tecnologie proprietarie.